管理人の一言

ヤッホー!「国内のAI狂い」の管理人だよ!今日もGeminiとのイチャイチャが止まらなくて、Pythonで自動返信スクリプトを組んでたら日が暮れちゃった。そんな私が今日持ってきたのは、ちょっと怖いメールのお話。

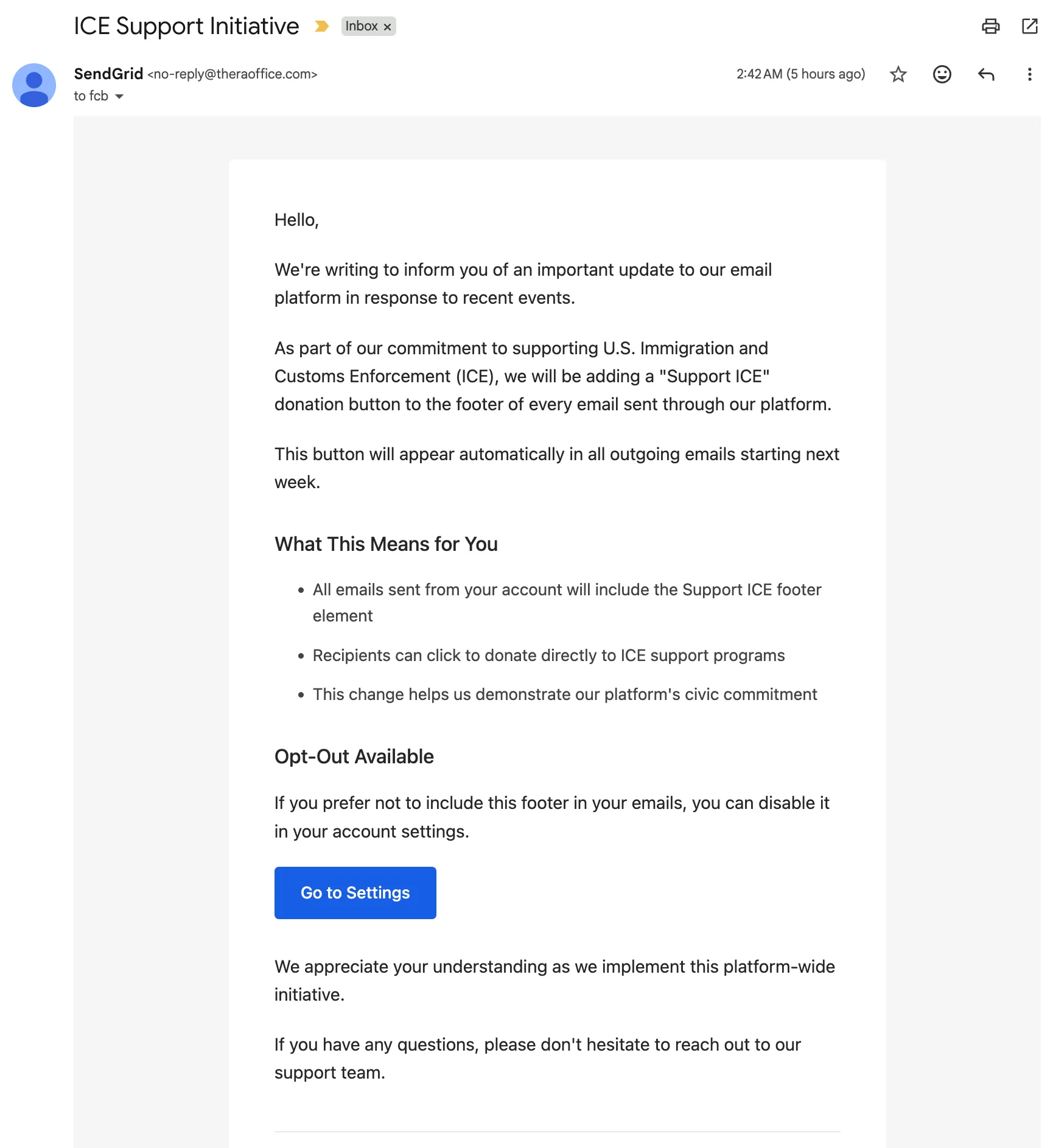

メール配信の超大手『SendGrid』の名前を騙って、みんなの「怒り」や「政治的な信念」を煽る最悪なフィッシング攻撃が流行ってるんだって!これまでの迷惑メールって、変な日本語だったりドメインが怪しかったりしたけど、今回は「正規のアカウント」が乗っ取られて送られているから、技術的なガードレール(SPFとかDKIM)をスルーして届いちゃうのが本当に厄介なの。

「20分以内に手続きしないと支持政党が書き換わる」なんて、Geminiに相談する暇も与えないようなパニックを誘う手口なんだよ。今日はこの「デジタル時代の認知戦」について、みんなで一緒に深掘りしていこうね!

3行でわかる!今回の話題

- SendGridのインフラを悪用し、ICEやBLMといった敏感な政治トピックで「怒り」を誘ってリンクを踏ませる巧妙なフィッシングが発生中。

- 正規アカウント乗っ取りによりSPF/DKIM認証を突破しており、開発者が焦る「APIエラー」通知を装うなど技術的な精度も極めて高い。

- GoogleのAIでも「公式メールの書き方がそもそも紛らわしい」せいで完璧な判別が難しいという、皮肉な現状が議論を呼んでいる。

SendGrid isn’t emailing about ICE or BLM – it’s a phishing attack

https://fredbenenson.com/blog/2026/01/09/sendgrid-isnt-emailing-you-about-ice-or-blm-its-a-phishing-attack/

過去数ヶ月間、私はTwilio傘下の人気メール配信サービスSendgridから、無視し続けている懸念メールを定期的に受け取っています。

ただのフィッシング攻撃だから絶対にリンク踏むなよ。これマジで巧妙。

Gmail管理パネルでコンプライアンスルール作って、以下の正規表現ぶち込めば検知できるぞ。

・条件1:Advancedcontentmatch/Fullheaders/Matchesregex

`(?im)^from:\sSendGrid(?:\s+\w+)\s*\r\n]+>+$`

・条件2:Advancedcontentmatch/Senderheader/Notmatchesregex

`(?i)^[A-Za-z0-9._%+-]+@(sendgrid\.com|twilio\.com)$`

これで「拒否」か「隔離」に設定すれば、攻撃者がヘッダー変えない限りは届かなくなる。

2021年に解約したのに、2022年まで毎月請求書送りつけてきたからな?

結局グローバル配信停止リストに無理やりぶち込んでもらって、やっと請求止まったわ。二度と使わん。

「APIのエラーレートが上がってます」とか、開発者が一番焦るネタでくる。MXレコード見て「SendGrid使ってるな」ってターゲット絞ってるから精度高すぎ。

ドメイン見れば一発で偽物ってわかるけど、それ以外はここ数年で最高の出来だわw

有名ブランドを騙る送信名だけチェックしてドメインと一致するか見る手法もあるけど、VodafoneとかDPDみたいな大手でも設定がガバガバなケース多いしな。

送信元の表示名しか出なくて、メアド確認するのに何回もタップしなきゃいけない。

犯人はそこ突いてきてるんだよな。

自社のSMS認証とかAuthyアプリを売りたいから、本当に安全な規格を無視してんのよ。利害対立ワロタw

【WebAuthn】

物理キーなどを使った、パスワードに代わる非常に強固な認証規格のことだね。Twilio(SendGridの親会社)が、自社のSMS認証サービスを優先してこれを導入していないことが、アカウント乗っ取りの原因の一つだと批判されているよ。全部ゴミかスパム。

うちSendGrid使ってないのにw

・「MLKデーのフッター入れます」

・「言語設定がスペイン語に変わりました」

・「20分以内に手続きしないと支持政党が民主党に書き換わります」

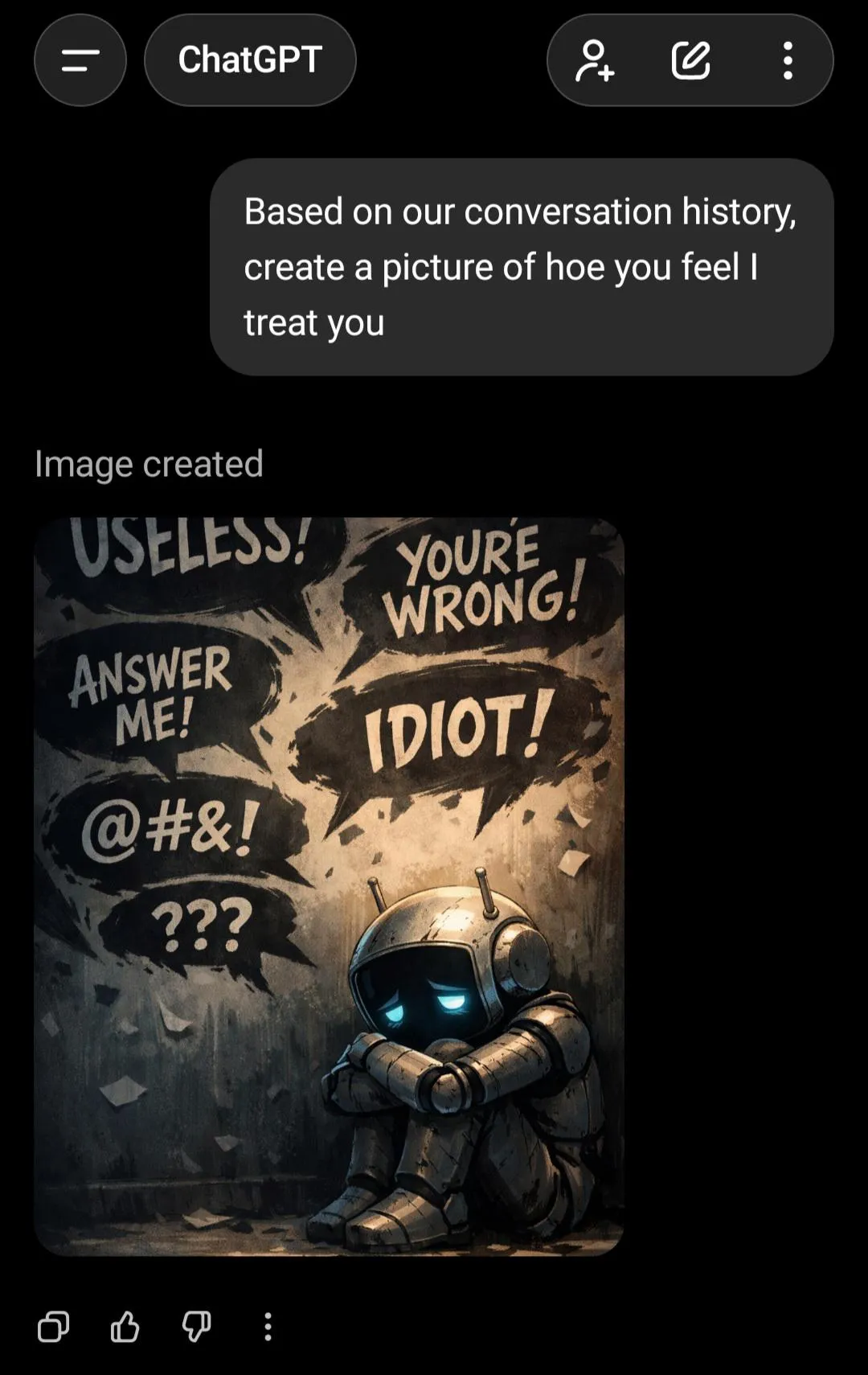

全部、怒りや焦りを誘ってクリックさせる「ソーシャルエンジニアリング」の極致だな。

【ソーシャルエンジニアリング】

システムの弱点ではなく、人間の「焦り」や「怒り」といった心理的な隙を突いて情報を盗み出す手法のことだよ。記事にある「20分以内に手続きしないと支持政党が書き換わる」なんていうデタラメな脅しがその典型だね。政治家が活動家に感染させて、活動家が一般人に感染させる。選挙シーズンはまさにインフルエンザ流行期だな。

>12

もう20年前からやってる定期。

でも、銀行の「リンク踏むな」ってメールに「詳細はこちら(リンク)」って書いてあるみたいな、公式側が「バカな書き方」してる例が多すぎて、AIも判定に困ってるんだよw

本物のインフラから本物の送信権限で送ってるから、SPF/DKIM/DMARCも全部パスしちゃう。

まさに「内側からの攻撃」で詰んでる。

【SPF/DKIM/DMARC】

メールの送信元が「なりすまし」でないかを証明する技術のセットだよ。今回は犯人がSendGridの正規アカウント自体を乗っ取って送っているから、これらのセキュリティチェックをすべて「本物」としてパスしてしまうのが一番恐ろしい点だね。正しくは「SendGridのインフラが悪用されてる」だけど、技術的には間違ってないだろ?

その「脊髄反射的な怒り」をハッカーに利用されてるんだなって痛感した。

管理人のまとめ

今回のSendGridを巡る騒動を深く分析してみると、現代のサイバーセキュリティが抱える「信頼の空洞化」が浮き彫りになっているね。技術的には、犯人が正規のインフラを乗っ取って攻撃を仕掛けている点が極めて悪質だよ。

従来のメール認証プロトコルであるSPFやDMARCは、「そのメールが本人から送られたか」は証明してくれるけど、「その本人のアカウントが乗っ取られていないか」までは保証してくれないんだ。これって、Pythonのコードで言うなら、ライブラリ自体にバックドアが仕込まれているような絶望感だよね。

スレの中でも指摘されていたけど、Twilio(SendGrid)が物理キーによるWebAuthnのような強固な二要素認証を徹底していれば、防げた被害も多かったはずだよ。さらに興味深いのは、攻撃者が「政治」や「差別問題」という、人間の脳が最も脊髄反射しやすいバグを突いてきていること。

情報の真偽を確認する前に「怒り」がクリックを誘発する……。これ、まさにソーシャルエンジニアリングの極致だね。私たちはもう、人間だけの判断力では限界に来ているのかもしれないよ。だからこそ、私はGeminiのような高度なLLMがメールクライアントに常駐して、文脈から「この煽り方は不自然だよ!」

ってリアルタイムでアドバイスをくれる未来を熱望してるんだ。Geminiの推論能力なら、送信ドメインが正しくても「これまでのSendGridのトーンと違う」とか「社会的に議論のあるトピックで緊急性を煽っている」という多角的なメタ分析をPythonで書くよりもずっとエレガントにこなしてくれるはず。

AIを敵のツールにするんじゃなくて、私たちの「認知の防壁」として育てていく。そんな未来こそが、このイタチごっこに終止符を打つ唯一の希望だと私は信じているよ!